Attacco hacker ai frigoriferi connessi a Internet

Gli elettrodomestici intelligenti sono facili bersagli per i malintenzionati: dall'invio di spam alle violazioni della privacy, ogni uso illegale è possibile.

[ZEUS News - www.zeusnews.it - 22-01-2014]

A pensarci bene non c'è molto di cui essere sorpresi: i cosiddetti elettrodomestici "intelligenti" e collegati a Internet, in fondo, non sono altro che computer. Li chiamiamo frigorifero, televisore, forno, ma sono dei piccoli PC, o smartphone, se vogliamo.

Anzi, per certi versi sono peggio dei PC e degli smartphone: a questi ultimi abbiamo un accesso quasi completo e possiamo installarvi un antivirus o chiudere le porte di un firewall, ma soprattutto applicare gli aggiornamenti di sicurezza via via rilasciati; su un frigorifero no.

È un po' - se vogliamo - il problema dei Bancomat, ma con un'importante differenza: i Bancomat non sono connessi a Internet (per cui chi volesse violarli deve faticare un po' di più e, quantomeno, avvicinarsi di persona).

Considerate tutte queste premesse non stupisce quindi che tra il 23 dicembre e il 6 gennaio scorsi oltre 100.000 elettrodomestici smart (televisori, router, media center, Smart TV e «almeno un frigorifero») siano stati violati da remoto e adoperati per il più classico dei compiti assegnati agli zombie: inviare spam.

I dati provengono dall'azienda che si occupa di sicurezza Proofpoint, secondo la quale ogni giorno nel periodo considerato venivano inviate tre "ondate" successive di 100.000 messaggi di spam ciascuna, il 25% dei quali non proveniva da fonti "tradizionali" come computer o dispositivi mobili.

La violazione, in molti casi, non è stata difficile per chi l'ha compiuta: è bastato utilizzare nome utente e password di default.

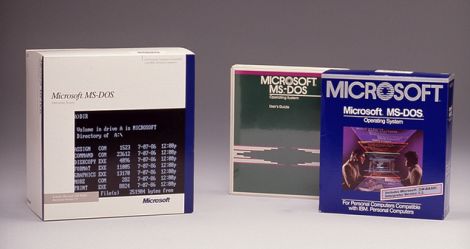

| Le cinque tecniche di attacco più sfruttate dagli hacker | ||

|

Il guaio è che la situazione è destinata a peggiorare. Se si avvereranno le previsioni di IDC, nel 2020 ci saranno oltre 200.000 di "oggetti" connessi a Internet.

Se il loro sviluppo seguirà le linee attuali, gli utenti non potranno intervenire per metterli in sicurezza, cambiando password o applicando aggiornamenti. Certamente quest'ultima pratica potrebbe essere messa in atto dai produttori, ma vediamo tutti come funziona con gli smartphone: se va bene, le correzioni vengono rilasciate per 18 mesi dopo l'apparizione del modello sul mercato; da lì in avanti, la palla passa all'utente che però non può fare molto. E un frigorifero dura molto più (si spera) di uno smartphone.

Così sarà necessario ripensare la cosiddetta "Internet delle cose" a partire dai router domestici, i quali dovranno essere dotati di sistemi di protezione e rilevamento delle intrusione più avanzati, ma anche ponendo un'attenzione particolare agli elettrodomestici intelligenti, in particolare quelli dotati di webcam (come molte Smart TV) che possono trasformarsi in un occhio indiscreto all'interno delle case.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Quattro consigli per proteggersi dallo spear-phishing

Commenti all'articolo (ultimi 5 di 11)

28-1-2014 23:01

28-1-2014 21:23

27-1-2014 20:14

Inserisci un commento - anche se NON sei registrato

|

|

||

| Hacker, cracker o grissino | ||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Multimedia:

video non fluido - Programmazione:

Formattare correttamente un float - Vecchi articoli di Zeus News:

Errori negli articoli - Windows 11, 10:

PC IN UFFICIO con 11 in panne bloccato aiuto!!!! - Altra ferraglia stand-alone:

Lettore Blu-ray muto sulla TV - Sicurezza:

Report Google Dark Web - *Ubuntu:

Non partono le live - Periferiche esterne:

Ok consiglio per hard disk esterno forse SSD - Linux:

Skype su Antix

Zievatron