Palladium e soci, nuovo pelo stesso vizio

Ennesimo cambio di nome per l'iniziativa controversa di creare un computer "fidato". Ma fidato per chi?

[ZEUS News - www.zeusnews.it - 22-02-2005]

Vi ricordate del contestatissimo progetto Palladium di Microsoft, già discusso a suo tempo su Zeus News? Correva l'anno 2002. Fu tale il furore contrario all'idea del computer "sicuro" (così sicuro da toglierne il comando all'utente e assegnarlo ai magnati dei media) che pochi mesi dopo il nome Palladium fu abbandonato in favore di un impronunciabile NGSCB.

E' un po' che non se ne parla. Cessato allarme? Niente affatto. L'iniziativa Microsoft e la sua variante non-Windows, denominata TCPA, non è affatto morta. Microsoft, infatti, fa parte del Trusted Computing Group (TCG), che sta tuttora sviluppando i concetti di Palladium e TCPA, riconfezionandoli in forma più digeribile.

Sparisce la sigla TCPA, sostituita dalla più semplice TC (Trusted Computing, "informatica di cui fidarsi"), e il Trusted Computing Group ora sottolinea che i suoi standard sono "aperti". Aperti anche a Linux, volendo: e in effetti ci sono implementazioni di Trusted Computing anche per questo sistema operativo libero.

Secondo l'analisi della Electronic Frontier Foundation, tuttavia, l'apertura delle specifiche del Trusted Computing è un'operazione di facciata. La sostanza non è cambiata: si tratta comunque di riprogettare l'hardware dei computer in modo tale che soltanto il software "fidato" e "certificato" possa girarvi. Questo può essere un bene se gli strumenti di certificazione sono in mano all'utente, ma un male se la certificazione finisce per essere decisa da qualcun altro. Se l'utente non è più libero di decidere quali programmi usare e quali no, il suo computer non è più suo.

Niente panico, dicono quelli del TCG: l'utente può "autocertificarsi" presso il proprio computer e dirgli "questo è un programma (o un intero sistema operativo) di cui mi fido" e il computer col chip "affidabile" ne crea una sorta di "impronta digitale", che viene verificata ad ogni esecuzione. I vantaggi in termini di sicurezza sono evidenti: per esempio, se un virus o un intruso altera il programma o il sistema operativo, l'hardware se ne accorge e lo blocca, tutto qui. Addio spyware e altre schifezze, mentre le chiavi del computer sono ancora saldamente nelle mani dell'utente.

O forse no. C'è infatti un aspetto delle specifiche del "nuovo" Trusted Computing che sembra contraddire queste promesse di apertura e minaccia di riprendersi le chiavi del nostro PC. Si chiama remote attestation, traducibile alla buona con "attestazione remota".

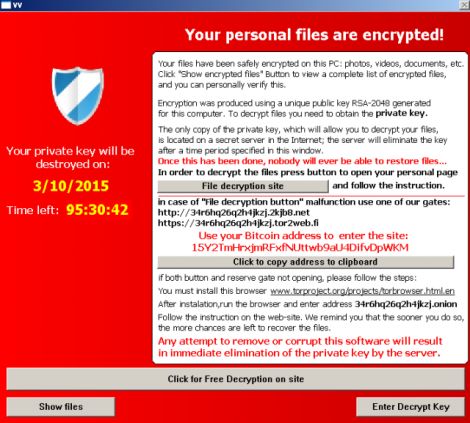

In sostanza, un computer progettato secondo i criteri del TCG può essere interrogato da remoto per sapere se è stato violato o alterato. Ottima idea: così si evita, per esempio, di mandare dati riservati a un computer infetto. Ma che cosa si intende per "alterato"? Qui sta il problema.

L'attestazione remota, dicono alla EFF, consente di "trattare il proprietario del computer come un aggressore al quale va impedito di entrare nel PC e cambiarne il software". Permette insomma di impedire anche le alterazioni volontarie fatte dall'utente. Non è un impedimento diretto: è una forma più sottile di dissuasione.

Per esempio, l'utente di un PC "Trusted" rimarrebbe libero di installare il sistema operativo o il programma che più gli aggrada, ma un sito Web potrebbe rifiutargli l'accesso perché l'attestazione remota permette al sito di sapere a menadito quale sistema operativo e software è installato su quel PC, e non ci sarebbe modo di barare.

Il parallelo con i siti che accettano soltanto un certo browser è evidente, ma mentre oggi è facile camuffare Firefox o Opera in modo che faccia finta di essere Internet Explorer e accedere lo stesso, nel caso di un PC "Trusted" non esisterebbe maniera di camuffarsi. Sarebbe quindi banale per un sito rifiutarsi di interagire con un computer che contiene software "non approvato". L'attestazione remota, insomma, "consente a chiunque abbia potere sul mercato di far leva su quel potere per controllare le nostre scelte di software", dice la EFF.

L'utente potrebbe insomma installare Winamp o Kazaa, ma un sito che vende musica online potrebbe rifiutargli l'accesso perché saprebbe con certezza che sul computer dell'utente c'è del software "sgradito" e quindi indurrebbe l'utente a disinstallarlo in favore del media player "gradito". Controllare il mercato e aggirare le sanzioni UE diventa un gioco da ragazzi.

Un altro esempio di applicazione nefasta dell'attestazione remota è la cosiddetta interoperabilità. Grazie all'attestazione remota, un produttore di un programma per server può decidere di accettare soltanto connessioni da un certo programma client (il suo) e rifiutare tutti gli altri, anche se il protocollo di comunicazione è aperto e pubblico.

Sarebbe estremamente semplice stroncare la concorrenza di Samba, per esempio, rendendo obbligatorio usare (e pagare) un file server Windows; viceversa, con l'attestazione remota sarebbe possibile obbligare gli utenti a usare Windows per accedere a un file server Windows (mentre ora possono accedervi sia con Mac, sia con Linux), e non ci sarebbe speranza di ricorrere al reverse engineering: il computer "fidato" se ne accorgerebbe.

Sia ben chiaro: non è soltanto Microsoft a beneficiare da un mondo in cui esiste il Trusted Computing. L'idea di controllare il software usato dagli utenti e sbarrare la strada alla concorrenza fa gola a tutti (Apple e iTunes, tanto per fare un nome). L'unico a non beneficiarne, per come stanno le cose adesso, è il solito povero utente. Il pericolo, insomma, non è affatto passato.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 25)

21-9-2005 14:22

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Multimedia:

video non fluido - Programmazione:

Formattare correttamente un float - Vecchi articoli di Zeus News:

Errori negli articoli - Windows 11, 10:

PC IN UFFICIO con 11 in panne bloccato aiuto!!!! - Altra ferraglia stand-alone:

Lettore Blu-ray muto sulla TV - Sicurezza:

Report Google Dark Web - *Ubuntu:

Non partono le live - Periferiche esterne:

Ok consiglio per hard disk esterno forse SSD - Linux:

Skype su Antix