Cambiare le password troppo spesso fa male alla sicurezza

È l'esatto contrario di quanto si crede.

[ZEUS News - www.zeusnews.it - 06-08-2016]

Tutti sanno quali sono le caratteristiche di una buona password: deve essere lunga, unica, robusta, e deve anche essere cambiata spesso.

Su quest'ultimo punto, però, non tutti sono d'accordo. Anzi, c'è addirittura chi è convinto che cambiare spesso la propria password non soltanto non irrobustisca la sicurezza, ma addirittura la indebolisca.

Tra queste persone c'è l'esperta di sicurezza informatica nonché professoressa Lorrie Cranor, della Carnegie Mellon University, la quale porta anche diverse prove a sostegno della propria tesi.

La professoressa Cranor ha iniziato a interrogarsi sulla bontà dell'abitudine di cambiare di frequenta la password quando ha cominciato a lavorare per la Federal Trade Commission: lì, i dipendenti dovevano variare la password ogni 60 giorni.

L'idea alla base di questa usanza è che, se all'interno dell'organizzazione stessa ci sono dei malintenzionati che ancora non sono stati individuati, un cambio frequente delle password evita che accedano ai sistemi per i quali non hanno i diritti: tutto il loro lavoro nel carpire le password altrui viene vanificato se queste cambiano di continuo.

Il guaio, secondo la Cranor, è che tutto ciò è soltanto una superstizione. I dati dimostrano infatti che ogni volta che un utente cambia una password questa diventa più debole o, quantomeno, più prevedibile.

La professoressa cita a sostegno della propria posizione uno studio pubblicato nel 2010.

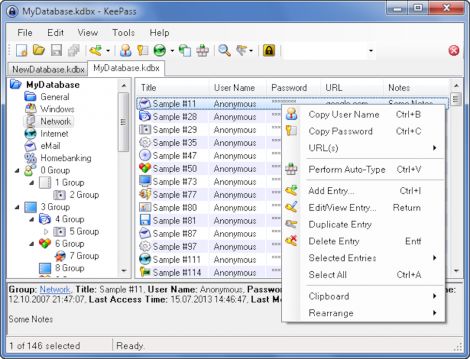

Gli autori di questo studio hanno passato al setaccio gli hash delle password di 10.000 account non più in uso di dipendenti, studenti e professori dell'Università della Carolina del Nord, dove vige l'obbligo di variare password ogni tre mesi. Gli hash esaminati non erano soltanto quelli delle ultime password usate, ma anche di quelle adoperate in precedenza.

|

I dati hanno permesso di scoprire che, a ogni cambio obbligato di password, gli utenti apportavano soltanto minime variazioni a quella di partenza. Per esempio, una password come tarheels#1 diventava tArheels#1 al primo cambio, poi taRheels#1 e via di seguito. Oppure diventava tarheels#11, poi tarheels#111 e avanti così.

I ricercatori sono così stati in grado di elaborare un algoritmo capace di predire le variazioni delle password con elevata precisione. Messo alla prova, ha violato il 17% degli account in meno di cinque tentativi. Testando poi l'algoritmo con un supercomputer, il 41% degli account ha ceduto in meno di tre secondi.

Basandosi su dimostrazioni come questa e come quella fornita da un altro studio, elaborato alla Carlton University e che dimostra matematicamente come il cambio frequente delle password causi inconvenienti minimi ai malintenzionati, la professoressa Cranor ha convinto la FTC a rivedere la propria politica: costringere a variare spesso le password è inutile e dannoso.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 7)

11-8-2016 14:23

9-8-2016 14:50

6-8-2016 08:26

5-8-2016 16:49

5-8-2016 16:41

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox