Quattro malware pericolosi per smartphone e tablet

Cryptolocker blocca i dispositivi richiedendo un pagamento come riscatto.

[ZEUS News - www.zeusnews.it - 26-07-2014]

Simplocker, scoperto a giugno 2014, si presenta come applicazione Trojan, ad esempio come un Flash Player. Si tratta del primo "vero" ransomware per Android, nel senso che crittografa realmente i file (con estensione "jpeg", "jpg", "png", "bmp", "gif", "pdf", "doc", "docx", "txt", "avi", "mkv", "3gp" e "mp4") sul telefono.

I dispositivi infetti vengono bloccati, con un avviso sullo schermo che indica che il telefono è bloccato e che per sbloccarlo è necessario effettuare un pagamento. Anche dopo la disinstallazione dell'applicazione in modalità provvisoria, i file devono essere decrittografati.

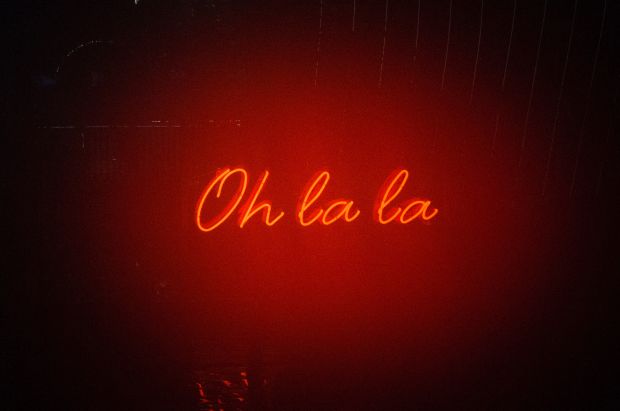

Cryptolocker, scoperto a maggio 2014, viene contraffatto come un'applicazione BaDoink per scaricare video. Anche se il malware non causa danni ai dati del telefono, visualizza una schermata di blocco ad opera della polizia locale, personalizzato in base alla geolocalizzazione dell'utente finale.

Il blocco dello schermo viene lanciato ogni 5 secondi rendendo difficoltoso il funzionamento del dispositivo senza la disinstallazione del malware.

iCloud "Oleg Pliss", scoperto a maggio 2014, è stato il primo caso segnalato di ransomware per dispositivi Apple. Questi attacchi non possono essere attribuiti a un malware particolare, ma ad account iCloud compromessi in combinazione con alcune tecniche di social engineering.

Si pensa che gli autori degli attacchi sfruttino la funzionalità Trova il mio iPhone, iPad e Mac di Apple unitamente a password riciclate ottenute tramite violazioni delle password. L'attacco, tuttavia, non funziona se il dispositivo ha già un codice di accesso impostato (blocco del telefono). Il malware potenzialmente può violare informazioni relative a calendario e contatti e consentire all'autore dell'attacco di eliminare informazioni dal telefono.

FakeDefend, scoperto a luglio 2013, prende di mira i dispositivi Android. Si presenta come un'applicazione antivirus contraffatta che invita l'utente finale a pagare una sottoscrizione completa dopo avere eseguito una falsa scansione e avere mostrato un elenco di "infezioni" hard-coded individuate sul telefono.

|

Se l'utente decide di pagare la somma, i dettagli della carta di credito forniti vengono trasmessi al server dell'autore dell'attacco in forma di testo normale. I dettagli rubati della carta di credito possono essere usati successivamente per transazioni illecite.

Ruchna Nigam di Fortinet fornisce ai lettori di Zeus News tre principali suggerimenti per evitare questi tipi di infezioni:

1) La presenza di un antivirus sul dispositivo generalmente previene l'installazione di applicazioni infette o mette in guardia da questo tipo di installazioni.

2) Si consiglia di installare applicazioni da fonti e sviluppatori affidabili. In caso contrario, i commenti degli utenti possono aiutare a valutare la legittimità di un'applicazione.

3) Gli utenti di iPhone e iPad devono attivare e impostare il codice di accesso sui loro dispositivi. Questo impone l'uso di tale codice di accesso per l'attivazione della funzionalità Trova il mio iPhone, rendendo pertanto inefficace il suddetto attacco ransomware.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 7)

26-7-2014 14:32

25-7-2014 13:35

24-7-2014 14:54

24-7-2014 01:19

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

Forumisti: ciaooooo!!! - Notizie dal mondo / Rassegna stampa:

SverX, se ci sei batti un colpo... - Politica e dintorni:

Giappone: la vendetta delle balene - Linux:

Antix: impostazione retroilluminazione - Al Caffe' Corretto:

Ma il tipo che fa lo skipper ora cosa sta facendo? - Windows 11, 10:

campi non compilabili - 02 Olimpo - Milano e dintorni:

GiannaNo - Pronto Soccorso Virus:

DISDOWN.COM - Vecchi articoli di Zeus News:

Errori negli articoli - Aiuto per i forum / La Posta di Zeus / Regolamento:

Segnalo pubblicita' a servizio truffa

Maary79